Qu'est-ce qu'une attaque de ransomware ?

Un ransomware est un logiciel malveillant utilisé pour chiffrer les fichiers importants d'une victime dans le but de lui soutirer de l'argent (rançon) en échange du rétablissement de l'accès à ses données. Une fois la rançon versée, la victime reçoit une clé de déchiffrement. Le refus d'obtempérer peut se solder par la publication des données sur le Dark Web ou le blocage définitif de l'accès à ses fichiers.

Exemples de ransomwares

Nous passons en revue ci-dessous 15 exemples récents de ransomware et vous dévoilons le mode opératoire des cyberattaquants.

1. BitPaymer

L'équipe CrowdStrike Intelligence suit BitPaymer depuis sa première identification en août 2017. Dans sa première itération, la demande de rançon incluait une URL vers un portail de paiement sur TOR. Sur ce dernier, on pouvait voir l'intitulé « Bit paymer », ainsi qu'un identifiant de référence, un portefeuille en bitcoins (BTC) et une adresse e-mail de contact. Un exemple de page de ce portail est illustré ci-dessous :

En savoir plus -> Analyse complète de BitPaymer par Crowdstrike

En savoir plus -> Analyse complète de BitPaymer par Crowdstrike2. CryptoLocker

L'arrivée d'un groupe de ransomwares connu sous le nom de CryptoLocker en 2013 a pratiquement sonné le glas des verrouilleurs d'écran. Développé par BusinessClub, CryptoLocker a utilisé l'immense réseau de robots (botnet) Gameover Zeus pour causer plus d'un million d'infections. Le groupe a choisi de mettre au point son propre ransomware et de le déployer sur une partie des systèmes contaminés par son réseau de robots. La rançon réclamée aux victimes, relativement peu élevée (entre 100 USD et 300 USD), pouvait être payée dans un large éventail de monnaies numériques, dont cashU, Ukash, Paysafe, MoneyPak et Bitcoin (BTC).

3. DarkSide

DarkSide est un RaaS (Ransomware As-a-Service) associé à un groupe cybercriminel surveillé par l'équipe CrowdStrike sous le nom de CARBON SPIDER. Pendant longtemps, les opérateurs de DarkSide ont ciblé exclusivement des ordinateurs Windows, mais ils ont récemment étendu leur champ d'action à Linux et visent désormais des environnements d'entreprise qui exécutent des hyperviseurs VMware ESXi non corrigés ou volent des identifiants vCenter. Le 10 mai, le FBI annonçait que l'incident dont avait été victime Colonial Pipeline était le fait du ransomware DarkSide. On a appris par la suite qu'environ 100 Go de données avaient été volés sur le réseau de Colonial Pipeline et que l'entreprise aurait versé une rançon de près de 5 millions de dollars à un affilié de DarkSide.

4. Dharma

Dharma sévit depuis 2016 selon le modèle RaaS (ransomware As-a-Service), ce qui signifie que des développeurs accordent des licences ou vendent des ransomwares à d'autres cybercriminels qui orchestrent ensuite une attaque à l'aide du logiciel malveillant. Les affiliés de Dharma ciblent tous les secteurs, sans distinction.

CrowdStrike a établi que le père de Dharma avait publié le code source en 2016 avant de mettre un terme à ses activités. Depuis le retrait de ce cybercriminel, Dharma est commercialisé et vendu par plusieurs cybercriminels apparemment indépendants, dont deux sévissaient en 2019 et au moins un était toujours actif en janvier 2020. Si Dharma semble avoir inspiré le ransomware Phobos, la base de code de ce dernier semble distincte de celle de Dharma.

En savoir plus -> Méthodes d'intrusion du ransomware Dharma5. DoppelPaymer

Les premières victimes connues de DoppelPaymer ont été ciblées en juin 2019. CrowdStrike est néanmoins parvenu à exhumer des versions antérieures du logiciel malveillant remontant à avril 2019. Ces versions ne présentant pas la panoplie de nouvelles fonctionnalités des variantes ultérieures, il est difficile de dire si elles ont été déployées à l'encontre de victimes ou si elles étaient un simple coup d'essai.

La demande de rançon envoyée par DoppelPaymer est similaire à celle utilisée par le premier BitPaymer en 2018. Elle ne mentionne pas le montant de la rançon. En revanche, elle comporte une URL vers un portail de paiement sur TOR. Au lieu d'utiliser le mot-clé KEY pour identifier la clé de chiffrement, la demande emploie le mot-clé DATA, comme on peut le voir à la figure 4.

En savoir plus -> Origines de DoppelPaymer et analyse6. GandCrab

GandCrab s'est imposé comme l'une des familles de ransomwares les plus évoluées et les plus répandues sur le marché. Le développement de ce ransomware a été motivé, en partie, par les interactions de PINCHY SPIDER avec la communauté des chercheurs en cybersécurité. GandCrab comporte de nombreuses références à des membres de la communauté de recherche qui sont à la fois actifs publiquement sur les réseaux sociaux et qui ont signalé le ransomware.

PINCHY SPIDER continue de vanter les exploits de son ransomware sur les forums cybercriminels et à faire des gorges chaudes des incidents liés à GandCrab signalés. En février, PINCHY SPIDER a sorti la version 5.2 de GandCrab, qui semble à l'épreuve des outils de déchiffrement mis au point pour les versions antérieures de GandCrab et qui a été déployée la veille de la publication du tout dernier outil de déchiffrement.

PINCHY SPIDER aurait récemment tenté de recruter des talents compétents en Remote Desktop Protocol (RDP) et VNC (Virtual Network Computing) ou des spammeurs expérimentés dans les réseaux d'entreprise.

En savoir plus -> Comment Pinchy Spider déploie GandCrab pour la « chasse au gros gibier »7. Maze

Le ransomware Maze est un logiciel malveillant ciblant les entreprises de nombreux secteurs, dans le monde entier. Maze fonctionnerait selon le principe du réseau d'affiliés : ses développeurs partageraient leur butin avec divers groupes qui déploient Maze sur des réseaux d'entreprise. Les opérateurs de Maze ont aussi la réputation d'exploiter les ressources d'un réseau pour se déplacer latéralement vers d'autres réseaux.

En savoir plus -> Analyse technique du ransomware Maze par CrowdStrike8. MedusaLocker

MedusaLocker est une famille de ransomwares observée pour la première fois sur le terrain début octobre 2019. En janvier 2020, une version de MedusaLocker appelée Ako a été détectée. Cette mise à jour visait à faciliter l'utilisation d'un service Tor clandestin pour déployer un modèle RaaS. Les opérateurs de la version Ako du logiciel malveillant ont depuis lors mis en place un site de fuite dédié (voir ci-dessous).

En savoir plus

Découvrez les approches de protection contre les ransomwares les plus efficaces en téléchargeant notre livre blanc détaillé :

Téléchargez le livre blanc Ransomware Defense: The Do's and Don'ts

9. NetWalker

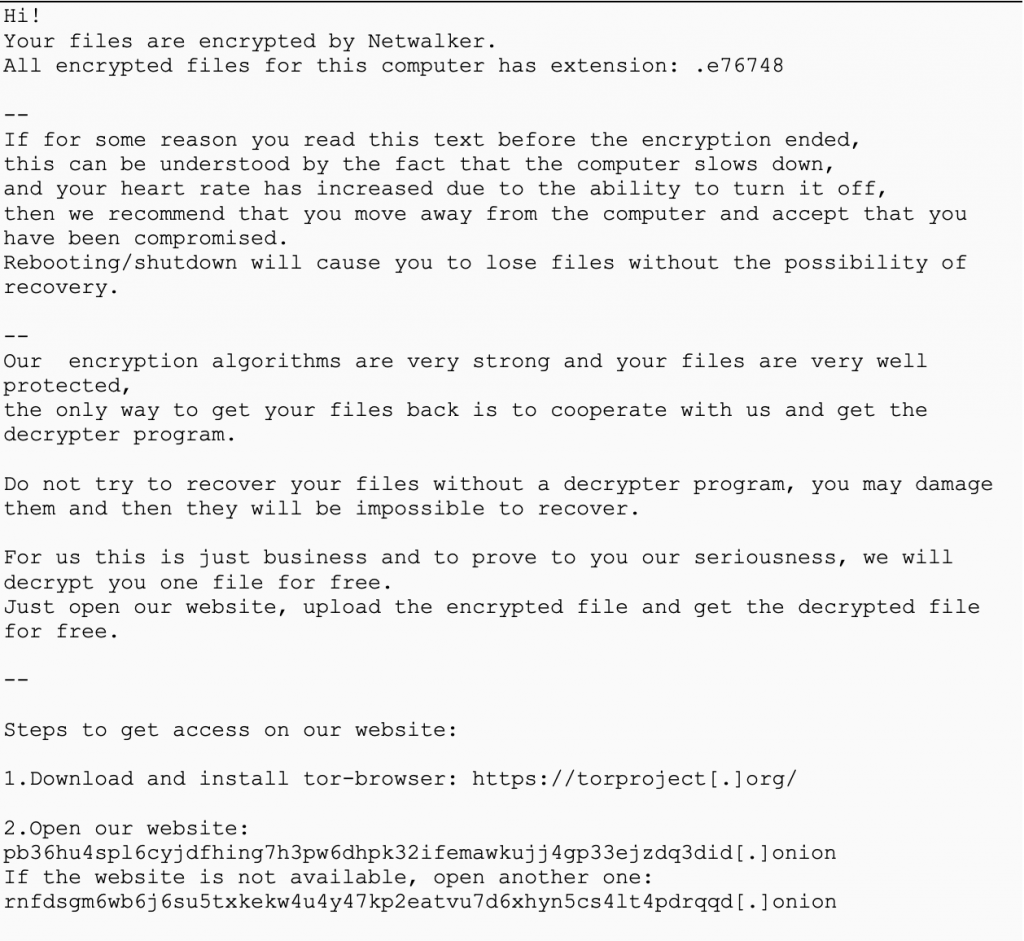

NetWalker est un ransomware codé en C++ et présenté sur les forums comme un RaaS par un utilisateur connu pour faire partie d'un groupe baptisé CIRCUS SPIDER.

NetWalker chiffre les fichiers sur le système local et les partages réseau mappés et scanne le réseau à la recherche d'autres partages, auxquels il tente d'accéder à l'aide des jetons de sécurité de tous les utilisateurs connectés au système de la victime.

Voici un exemple de demande de rançon :

En savoir plus -> Rapport de cyberveille consacré au ransomware NetWalker

En savoir plus -> Rapport de cyberveille consacré au ransomware NetWalker10. NotPetya

NotPetya, une variante du ransomware Petya, a été repérée pour la première fois en 2017 en train d'infiltrer rapidement des systèmes dans une série de pays. Cette famille de ransomwares est particulièrement sournoise en ce sens qu'elle utilise des techniques de propagation furtive pour se déplacer latéralement et chiffrer d'autres systèmes au sein de l'entreprise. Les demandes de rançon de NotPetya réclamaient 300 USD pour chaque machine infectée.

En savoir plus -> Analyse technique de NotPetya

En savoir plus -> Analyse technique de NotPetya- Petya

Découvert en 2016, le ransomware Petya chiffre la table de fichiers maîtres (MFT) et l'enregistrement de démarrage principal (MBR), rendant ainsi impossible tout accès au disque. Il est souvent lancé en parallèle avec un autre exploit du nom de Mischa, de sorte que si Petya ne dispose pas des privilèges requis pour accéder à la MFT ou au MBR, Mischa se charge de chiffrer les fichiers un par un.

- REvil

Le 9 décembre 2019, un fournisseur du RaaS REvil de PINCHY SPIDER menaçait de publier les données de ses victimes sur un forum clandestin. C'est la première fois que l'équipe CrowdStrike Intelligence voyait le groupe ou ses affiliés proférer une telle menace, sans doute frustrés de ne pas avoir réussi à monétiser les compromissions d'un fournisseur de services managés (MSP) établi aux États-Unis et d'un cabinet chinois de gestion de patrimoine. Depuis lors, les affiliés de PINCHY SPIDER ont publié les données de plus de 80 victimes.

En savoir plus -> Origines de REvil et analyse- Ryuk

Voici un exemple de demande de rançon de Ryuk :

En savoir plus -> Analyse technique de Ryuk

En savoir plus -> Analyse technique de Ryuk14. SamSam

Mis au point et géré par le cyberadversaire BOSS SPIDER, SamSam exploite les logiciels côté serveur non corrigés pour s'infiltrer dans un environnement. Il est notamment responsable de l'attaque de ransomware menée contre la municipalité d'Atlanta (Géorgie) en 2018. Cette attaque avait privé 8 000 agents des services municipaux de leurs ordinateurs, tandis que les citoyens n'avaient pas pu payer leurs factures d'eau et leurs tickets de stationnement.

Vous pouvez voir ci-dessous un exemple de réponse envoyée par l'opérateur de SamSam après le paiement de la rançon. La réponse contient généralement une URL pour télécharger les clés de déchiffrement.

En savoir plus -> Les enseignements tirés de SamSam

En savoir plus -> Les enseignements tirés de SamSam15. WannaCry

Aussi appelé WCry, WanaCrypt ou Wanna, WannaCry a été repéré en mai 2017 lors d'une campagne de masse menée à l'encontre d'entreprises du monde entier. WannaCry ciblait des établissements de soins de santé et des entreprises de services publics à l'aide d'un exploit Microsoft Windows appelé EternalBlue, qui autorisait le partage de fichiers, ouvrant ainsi la voie à la propagation du ransomware.

En savoir plus -> Analyse technique de WannaCry par CrowdstrikeExpert Tip

Observez ces exemples tirés du monde réel en action et les techniques sophistiquées utilisées par diverses menaces persistantes avancées (APT) et découvrez comment les détecter :